Información general sobre el funcionamiento e incorporación de Firewalls, Routers y Proxys dentro de redes de computación.

Este texto sólo intenta ser una ayuda para que cualquier usuario comprenda unos conceptos que hoy en día se perfilan como imprescindibles en una red.

Antes, debemos familiarizarnos y entender varios términos, a partir de los cuales nuestra compresión de este tema se verá mejorada.

Paquete: Cantidad mínima de datos que se transmiten en una red o entre dispositivos. Tiene estructura y longitud variable según el protocolo utilizado.

Puerto: Es un número que identifica a una aplicación que interviene o va a intervenir en una comunicación bajo TCP.

Socket: Es la combinación de la IP de la máquina y del número de puerto utilizado por el TCP.

TCP: Protocolo de Control de transmisión.

NAT: Network Address translation. Básicamente es un sistema de encapsulación de IP de terminales de LAN en los paquetes enviados.

RDSI: Red Digital de Servicios Integrados (ISDN).

LAN: Red de Área Local.

WAN: Red de Área Extensa, como por ejemplo Internet.

Gateway: Ordenador ú Dispositivo que conecta redes diferentes en protocolo.

OSI: Interconexión de Sistemas abiertos. Modelo de referencia de Interconexión de Sistemas Abiertos propuesto por la ISO. Divide las tareas de la red en 7 capas.

Router: Elemento Hardware que trabaja a nivel de red y entre otras cosas se utiliza para conectar una LAN a una WAN. Un Router (enrutador) asigna el encabezado del paquete a una ubicación de una LAN y elige la mejor ruta de acceso para el paquete, con lo que optimiza el rendimiento de la red.

Línea Dedicada: Una línea de alta capacidad (Suele ser una línea telefónica) dedicada a las conexiones de red.

MRouter: Router que soporta protocolos MultiCasting.

MultiCasting: Técnica de transmisión de datos a través de internet, en la que se envían paquetes desde un punto a varios simultáneamente.

Máscara de Subred: Un parámetro de configuración de TCP/IP que extrae la configuración de red y de host a partir de una dirección IP. Este valor de 32 bits permite que el destinatario de los paquetes IP distinga, en la dirección IP, la parte de Id. de red (nombre de dominio) y el Id. del host (Nombre de host).

Dirección IP: Una dirección única que identifica a un equipo en una red mediante una dirección de 32 bits que es única en toda la red TCP/IP. Las direcciones IP se suelen representar en notación decimal con puntos, que representan cada octeto (8 bits o 1 byte) de una dirección IP como su valor decimal y separa cada octeto con un punto; por ejemplo, 209.40.101.7.

Nombre de Dominio: El nombre de equipo que substituye a una dirección IP de red. Por ejemplo, www.maestrosdelweb.com en vez de la dirección IP 209.40.101.7. También se llama Nombre descriptivo.

Nombre del Host: El nombre dado a un equipo que forma parte de un dominio y que se utiliza para autenticar a los clientes. También se denomina Nombre de equipo.

Protocolo: El software que permite que los equipos se comuniquen a través de una red. El protocolo de Internet es TCP/IP.

Firewall: elemento basado en Hardware, Software o en una combinación de ambos, que controla el flujo de datos que entra y sale de una red.

Proxy: Es básicamente un Software equivalente a un Router.

Bien, ya tenemos claros gran parte de los fundamentos, ahora vamos a la práctica: Para nuestros experimentos nos basaremos en esta red montada sobre NT.

Aquí tenemos 3 terminales en una red con un servidor a la cabeza al cuál le hemos implementado un Firewall y un Router. Ahora vienen todas las preguntas, pero antes hay que decir que cada terminal de esta LAN, incluido el Servidor tiene una dirección IP personal que la va a identificar en la Red y sólo en la red, pero el Firewall tendrá otra que será la que haga posible una identificación con el exterior. Al instalar el Firewall (Cortafuegos) debemos dotar al ordenador servidor con las dos direcciones IP: una para que se puedan conectar los terminales de la LAN a él y otra real de identificación con el exterior.

Pero ¿Qué puede realmente hacer un Firewall…?

Lo primero la organización, es decir, toda la red está sujeta a éste, y la red sólo podrá acceder a los parámetros que el Firewall tenga permitido o posibilite mediante su configuración.

Por ejemplo, si un terminal de la red intenta enviar un paquete a una dirección IP no autorizada, el Firewall rechazará éste envío impidiendo realizar ésta transmisión.

Con el Firewall podemos definir tamaños de paquetes, IP con las que no interesa comunicación, deshabilitación de envíos o recogida de paquetes por determinados puertos, imposibilitar el uso del comando Finger, etc.

¿Cómo es el acceso desde el exterior?

Bien, si el Firewall no valida nuestra IP no podremos conectarlo

con la LAN, aunque cómo la IP podemos falsificarla hoy en día se implementan también Servidores Proxys, ante los cuáles deberemos identificarnos antes, protegiendo así también al Firewall.

Y entonces, ¿Cómo es el acceso desde el interior de la LAN al exterior?

Para el usuario la LAN es transparente, es decir, si desde cualquier estación enviamos un paquete a una IP y el Firewall nos valida el tamaño, IP de destino, puerto, etc (Estos parámetros varían según las necesidades de seguridad cada red, y por tanto del nivel de configuración del Firewall), nosotros no veremos proceso alguno, seria como si no hubiera nada vigilando por nuestra seguridad, aunque si lo hay.

Los Firewalls son complejos, ya no en si mismos, sino en definición.

Hoy en día a un Router que cumpla funciones de Firewall le daremos esta clasificación.

El concepto de seguridad aplicado sería: Filtrar ántes de repartir, mejor que multiplicar por x el trabajo de seguridad en una red.

Formas de implementación de Firewall hay muchas, dependiendo de gustos y necesidades, aunque nosotros nos vamos a centrar en el uso junto a un proxy, siendo posiblemente la formula más utilizada.

Así que, la pregunta: ¿Qué esun Proxy?

Un Proxy es un sistema de software que permite la conexión de una LAN entera al exterior con sólo una dirección IP de salida, es decir, si montamos en el servidor principal de la Red un modem, tarjeta de Red, adaptador RDSI, etc, e instalamos el Proxy (Configurando también las aplicaciones cliente en los terminales), tendremos acceso al exterior de todos y cada uno de los terminales con una sola cuenta de acceso a internet.

Pero, ¿Cómo se consigue

esto?

El fundamento es el siguiente: El terminal #1 tiene, por ejemplo el Netscape abierto, y el usuario le introduce http://www.maestrosdelweb.com en la barra de dirección, ahora el cliente del proxy le pide ésta dirección al Proxy, y éste es el que realmente se encarga de pedir la dirección pero con su IP y no con la del terminal.

Después, cuando tiene lo que le han pedido, se la envía al terminal que lo ha solicitado (el #1) y le aparece al usuario en su navegador exactamente igual que si solo tuviera una conexión con un proveedor de acceso a internet vía módem.

También hay que hacer referencia al cache de que van provistos los Proxy, en el cual buscará las peticiones de los usuarios antes que en el exterior de la Red, para así agilizar las transmisiones.

Aunque por ahora todo son ventajas maravillosas también hay algunos peros, como por ejemplo el tema del ancho de banda de conexión.

Si la conexión principal al exterior es de x Kbs, al ir aumentando el número de usuarios también irá bajando el ancho de banda.

Sobre configuraciones el tema merece un estudio, es decir, podemos tener un Proxy en una oficina (Seguimos con el ejemplo de la fig. 1 con 3 terminales), para dar el acceso a esos 3 usuarios en donde el caché de éste, sirva para mejorar el ancho de banda disponible en la red (Si el terminal 1 pide la página de http://www.maestrosdelweb.com/ y por ejemplo, el terminal 2 la estuvo viendo hace 1 semana, el Proxy la tendrá en el caché, que será de donde la coja, no disminuyendo el ancho de banda de la Red pidiendo algo al exterior que ya tiene), pero también existen los servidores Proxy ” basados en Hardware “.

Antes de explicar los fundamentos de estos servidores tengo que hacer una aclaración:

Cuando se dice que algo “está basado” no quiere decir que sea, es decir, basado no tiene por que implicar sintaxis o definición, solo una forma de hablar.

Esto viene por los fundamentos de los Servidores Proxy basados en Hardware; en éstos lo único que se hace es montar muchos discos duros de gran capacidad (Esto si es físico) y del orden de 128 Megas de Ram (Variable según necesidades, como todo claro).

Pues bien, éstas unidades solo tienen una función, que es la de almacenar datos en zonas intermedias o en sitios con gran flujo de peticiones para agilizar la transmisión de datos.

Para una mejor comprensión su nombre podría ser mirror aunque no exactamente.

Seguro que alguno os habéis bajado algo de Microsoft, por ejemplo, y no precisamente de sus servidores en Usa, sino de algún Mirror en otro país, que puede o no puede ser un ser Proxy, y esto es lo más bonito.

Si te fijas en la siguiente figura podrás comprender mejor lo que intento explicar:

Tú te conectas con Microsoft España para bajarte el Internet Explorer 5.0; pués ya Microsoft España se considera un Mirror de Microsoft Usa pués te va a ofrecer algo que también hay en Usa pero seguro que aquí con menos tráfico.

Pero lo más seguro es que al tu pedírselo a Microsoft España, éste traslade tu petición a uno de sus Proxy caché. Y por último tenemos los Routers. Perdóne?

Los Routers (Encaminadores) se sitúan entre dos redes y a la vez que encaminan los paquetes entre una red y otra buscando los recorridos más “rápidos” o más precisos, realizan o pueden realizar un filtrado de paquetes (Por eso también le podríamos llamar Firewall, porque están haciendo ese trabajo), comprobando las IP y los puertos (Cada paquete lleva una franja de información en la cuál se incluyen las IP de salida y destino y el puerto)

El Router no es solo un elemento físico para conectar una LAN a una internet (WAN), sino que es una muy buena opción a la hora de ampliar una LAN.

Los Routers traen de fábrica ciertas I.P que se filtrarían automáticamente, aparte de las que nosotros le podremos asignar más adelante con las que no nos interesaría tener contacto por peligrosidad u otros.

Hay Routers (Lo último de lo último) que soportan el uso de NAT (Encapsulación de la IP interna en cada paquete enviado)

Conclusiones: Ya deberías conocer un poco cómo se pueden conectar dos redes, qué es un Proxy, un Router, etc, aunque bastante por encima.

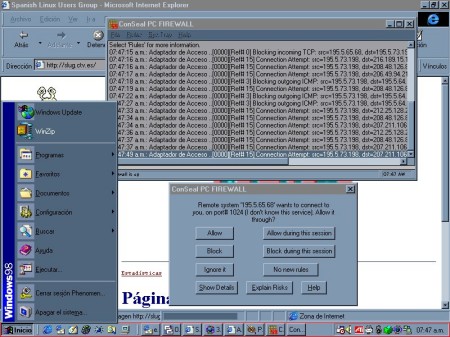

Si te estás preguntando como trasladar esto a tu realidad, es decir, un Pc normal con ventanucos, Linux o algún otro, te recomiendo que te bajes el Pc Conseal Firewall (Un cortafuegos para Pc) y lo instales, que empieces a jugar con la configuración del mismo y te des cuenta de lo que pasa al restringir algunos puertos, etc.

Aquí tienes una foto de mi Consola funcionando:

Recuerda que éste texto es global, hay múltiples implementaciones entre Routers, Proxy, Firewalls, etc.

Enlacesde interés

A continuación sitios que pueden ampliar la información:

|

Es otro Proxy muy bueno |

|||

|

Orientado a grandes empresas |

|||

|

Es un Firewall en si, aunque también lo puedes complementar con uno que tengas instalado en forma de plug-in. |

|||

|

Hardware dedicado para NT y Unix. Protocolos HTTP, FTP. |

|||

|

Grupo de Noticias comp.security.firewalls En este grupo de News podréis aclarar muchísimas dudas de configuración, ideal si estáis empezando en esto. |

|||

|

Es Microsoft. |

en verdad no era lo que estaba buscando, pero me ha parecido muy interesante.

Tienen una forma de explicar, sorprendente.

Angie

Me gustaría saber si puedo poner

un firewall hardaware a un PC conectado a Internet

con módem 56k.

gracias por este trabajo.

me gusta mucho el tema. Como quedaría una

una red con lo siguiente: Una matriz

y una sucursal a 10 km de distancia,

y otra sucursal en otro estado. Como serìa la comunicación

y cual es el hardware que se

utilizaría..

Fernando Mtz.

Gracias, he guardado este articulo ya que me ha venido muy bien para un trabajo que he de hacer en clase. Espero sigas escribiendo muchos más

SUGERENCIAS:

Excelente aclaración respecto de Redes informáticos.

Conceptualmente esta excelente clara,precisa y concisa.

Sirve para todos aquellos que no tienen como obtener libros caros de Redes donde sale esto mismo

excelente idea.

Desde Chile trabajo con una red de 180 usuarios donde tenemos Unix Aix de IBM (RS-6000) Netware 5.0 como servidor de Correos y ahora estamos probando Linux

trabajamos con productos 3COm en Redes el dueño fue el inventor de la norma Ethernet cuando trabaja en Xerox y lo despidieron porque le pidieron que imprimiera 2 pcs y el hizo ademas que se comunicaron y por eso lo despidieron

Atte.

Pablo

buena web, muy buena

mas información de este tipo

es la que se necesita.. por cierto

No entiendo porque la demo de Conseal PC Firewall que bajé en la web

no funciona en mi win 2000.. dice algo así Foled attaching to network devices

y ahi se queda…

agradecerá alguna sugerencia para que funcione

mientras estaré dandole la paliza a los de mcafee

Otra cosa… Donde hay mas articulos de este tipo? estan geniales

no habia leido informacion tan clara acerca de los proxys, he estado investigando mucho acerca de ellos debido a la necesidad de contectar varios computadores en red a internet con un solo modem, esta es una opcion muy buena.

pd. estoy tratando de utilizar el sambar como proxy pero no se cuntos equipos soporta

1)Si en una compañia que cuenta con 50 computadoras en su red, y con una central telefonica a traves de la cual hacen sus llamadas internacionales, Yo les bloqueo dicha facilidad y en su lugar les cargo alguno de los productos que permiten hacer llamadas internacionales gratis a traves de internet, ¿como puedo proteger a la red si es que no estan saliendo por el firewall corporativo?

2)¿Existe la posibilidad de sufrir ataques si hago esto?

Atentamente,

José Valera

Aparte de que el artículo esta muy interesante esta es una llamada de auxilo pues soy estudiante universitaria y necesito investigar que sistemas operativos se han diseñado pensando en Firewales.espero que me puedan ayudar lo mas pronto posible.

Este artículo contiene algunas faltas de ortografía que verdaderamente hacen daño a la vista (és, hémos, podémos, vá, etc.). Resulta obvio que su autor desconoce las reglas de acentuación de la lengua castellana. Desde aquí le rogaría que, por favor, las revisara y las corrigiera. Gracias

Me parece muy interesante todo lo expuesto. Me gustaria que sigan interiorisando mas en estos temas

es un articulo bueno para princiapantes aunaque algo especifico

Está muy bien en cuanto a contenido, pero siento notificarte que lo de las tildes convendría repasarlo un poco.

muy buena la pagina, me parece muy didactica

est bastante instructivo

Completo, sencillo y bien explicado.

ESTE ARTICULO SI QUE VIENE MUY EXPLICADO Y FACIL DE ENTENDER ESPERO HAGAN Y DEN MAS INFORMACION DE LO QUE ES TODO A LA INFORMATICA,A LAS COMPUTADORAS PARA ENTENDERLO ASI MEJOR Y SE TENGA UN MEJOR CONOCIMIENTO YA QUE ASI SE PUEDE SABER MAS.

Esta muy bien aunque le faltan algunos puntos importantes como diferencias entre el proxy y el firewall…

me parece muy bueno porque mi novia puede sacar informacion ya que estudia analista de sistemas

Sencillo y completo

ES un articulo muy interesante en el cual nos da conocer primeramente terminos informaticos que se utilizan en el articulo el cual nos permite una comprension mejor de lo que se esta haciendo.

Es muy interesante conocer de la manera mas entretenida y rápida de como funciona los proxys en la RED

es una mierda dije que son los multicasting

y en este articulo no hay nada

Wenas !

Debo decir que me comuniqué con el autor en el 2002 para pedirle más información al respecto de estos temas, y me envió un dosier de 100 paginas creado por él.

Por lo que me dijo, este era solo el primero de una serie de articulos que serían publicados, y que por diversos motivos, que no me dijo, no se publicarán aqui.

Por eso hay definiciones que no se aclaran y que si se explican en ese dosier que os comento (Los siguientes capitulos).

El dosier que me mandó no tenía signos de puntuación, y varias frases hán sido cambiadas por el administrador de estos foros, por lo que el autor no pienso que sea el responsable de esos errores.

Aunque personalmente no le doy ninguna importancia a este hecho.

Lo que me importa a mi es la claridad y sencillez de sus comentarios.

No puedo contactar con el por medio del correo electronico, si alguien sabe cual es su correo actual, por favor, que me lo haga saber.

Un salu2

bueno eso hare gracias

Buenas:

Me gustaria que explicaran mas sobre las conexiones de red. Ya que se poco del tema y en mi trabajo es necesario saberlo.

Gracias.

Gracias muy interesantes los conceptos, pero ahora quiero montar un firewall y quisiera mas informacion sobre ese tema.. trabajo con Linux tengo un proxy ahora quiero configurar un firewall.. ([email protected])

hola kiero saber como camviar el proxy que tengo para votar artas vecez ya que puedo votar una sola vez en topfotologs!!

ayudaaaaaaaa

muy interesante

interesante, es mas objetiva

NO ENTIENDO NADA

bueno …felicitaciones

Los Felicito … me gustaria saber mas de routers… y de como configurarlos para redes pequeñas , caseras… o para hacer conexiones de mas routers….los felicito por su pagina… Gracias por Existir

Para los miembros de la real academia de la lengua quiero decirles que esos errores no desvían en ningún momento las ideas que quiere dar a conocer el texto. Es corto pero sustancionso.

hola amigos bueno queria saber si un proxi cuando se instala en una red local (lan) donde ahy 5 maquinas bueno instalo el proxy y automaticamente puede acceder a las 5 maquinas ? o tambien ahy que instalarse en cada una de las maquinas su configuracion !! para acceder a ellas !y tambien si es que tengo un router se puede usar a la ves con un proxy seria uno solo no se mucho es por eso que pregunto ? por favor cualquier ayuda dejo mi mail [email protected] por favor ayuda de ellos que bueno saben de todo un poco ! muchas gracias

me resulto interesante…la documentacion..pero me gustaria que tener mas conocimiento…gracias ..

Tiene una forma bastante didactica de manejar el tema. Felicitaciones y continue asi.

Excelentes conceptos, pero sería bueno que siguieran profundizando más los conceptos para que podamos realizar redes caseras o empresariales y aprender a administrar los paquetes de trasmision a nivel LAN

He revisado muchos sitios en español sobre este tema y la verdad que tu redacciones es de lo mejor. Congratulations!!!

me parece excelente la forma de explicar y de desarrollar los temas..

Buena por esa

como le hago para poder entrar a las salas de juegos, es decir como le indico al firewall que desbloquee la pagina, asi como desbloquear las ventanas emergentes

Muy interesante y a la vez práctica toda la información entrega, muchas gracias..

Hola, este artículo es muy antiguo ya, y deberían actualizarlo o marcarlo como obsoleto.

Pues no ha evolucionado la coasa….

Me parece un articulo muy interesante sobre todo, para aquellos que no dominamos estos concepto y nos sirve como referencia.

La verdad muy interesante, asi como esta editada esta informacion se facilita aprender, mas para los que no estamos muy familiarizados con la informatica. muchas gracias.

como es posible que cueste encontrar alguna pag web referente a la historia del firewall!!!

Esta muy antiguo ya no se usa proxy

holas bueno esto de proxis me interese pero tengo un tema parecido o igual creo que e “firewall como router” pero en plataforma linux alguien me puede ayudar por favor me mandan respuestas a mi correo [email protected]

me parece una excelente informacion paro los que sabemos muy poco acerca de estos temas, ustedes son muy didácticos y facil de entender.muchas gracias.

tengo entendido k por medio de un proxy tamvien se puede violar la seguridad de una red mi pregunta es ¿cuales serian los ventajas protegerla con un servidor proxi?

como kiera hay salidas y por medio de hotros proxis.

hoy en dia ya la mayoria de los navegadores ia se savenel significado de esta palabra”proxy” y saven usarla para vie o para mal.

muy buena la pagina muy bien detalladaaa

[…] Firewalls, Routers e Proxys […]

puede q al encender una central qued´´e automáticamente conectadas las demás por medio del proxy me expliqué bien?

no entendi lo que quieres

Interesantisimos todos los conceptos teóricos , pero yo tengo 3 routers con wifii en casa que quiero darle uso, (solo uso uno actualmente y los otros estan guardando polvo), y hacer un firewall usando uno para salir a internet y otro pra hacer una lan inlambrica wifii, alguine me dice como puedo hacer eso?

Muchas gracias por anticipado

Quisiera me ayudaran a obtener un caracter proxy para poder ponerlo en la computadora demi trabajo ya que necesita bajar unas coasas de una pagina que me niegan y solamente teno esto como alternaiva para usar gracias

trabajo en este momento coordinando la labor de las actuaciones en la Red de una empresa, en nuestro caso un Compañia esta a cargo de la Lan,el firewall y la vigilancia de nuestras REdes (locales y globales con las demás sedes en Europa) y otra empresa posee el Router y son responsables de las líneas ADSL y SDHL. No yo poseo conocimientos de las redes y sus elementos por lo que me gustaría me facilitaran algún esquema básico sobre su funcionamiento ya que constantemente nos cae la Red durante meses, no podemos trabajar y la empresa a cargo la las líneas no soluciona nada. Para gestinar estas incidencias necesito poder situar dónde puede estar el problema ya que no se debe al ancho de banda contratada , ni a problemas en Router. Por favor si me pueden ayudar a aumentar mis conocimientos para resolver esto se lo agradecería.

Muchas gracias

Este articulo esta buenisimo!!!! espero puedas subir todos los comandos de CMD para redes.

[…] no hubieran sido robados en primer lugar si hubieran estado seguramente albergados detrás de un firewall, algo así como siguiendo el modelo de la vieja escuela. En lugar de eso, la información clave de […]

excelente, para principiantes no se necesita mas.

MUY BUENA LA EXPLICACION BOY A TRATAR DE ENCONTRARLOS FIREWALL EN MI PC PARA PODER DESBLOQUEAR LAS PAGINAS

les agradesco su interesante informacion a mi me ayudo mucho.Y NO ENTIENDO A ALGUNAS PERSONAS QUE HACEN COMENTARIOS DESCALIFICADORES A ESTE SITIO gerardo

Independientemente de las faltas de ortografia es un excelente articulo. Creo que debes de dar las gracias antes de hacer una critica.

bueno